The definitive guide to dax, marco russoalberto ferrari

Опис

*** ******** *** ******* **** ****** **** *********, **** is *** **** ********

***** to

*********'s ***

******** *** ******** ************, **** ********, *** ********** ******

********* BI *********** ***** ***** *** ******* ******* **** *** ******

********** **** ***** ********* ******* ******** **** *** ***** *************

***’ll ***** ******* **** ******* ***** *** **** **** *** *** a ***

**********, *** *** **** ********* to ***** ****, ****** ****. **** *******

ldquo;**** ****” is *******, ***

****s *** **** *** **** of *** ******** ****** of ********* (***) in ***** BI,

*****, or ******** ********* **** to ******** *** of ***’s **********

************? **** ************* “**** ****” is ******* **** *** *****

or ******** ********* **** to ******** *** of ***’s, *** ******, *** *****

****** **** *** ********, ********* ********** *******, ********, ***

*********** ******

**** *********** **** ***** *** ******** ***** *********

s *** **** *** **** of *** ******** ****** of ********* *** in ***** BI *********

The art of mac malware: the guide to analyzing malicious software, patrick wardle

*** *********** ****** *** *********** *****

*** ****** of ********* (***) to ***** **** ********, ************ ****

******* ****rse *** ******* ************* **** ***, ********* ************

************* *** ************* *******

****** ******** ************ **********, *** ******* per***mance in

************

******** **** *****s to ******* ****** ***********

******* *** ***** per***mance **** *** ****** *** ***** *** to ******** ***r

***

***** *** ******

***** *****

******* *******

*** *** of ********* *** to ********* ******* ******** *****

********* ***** BI, ***** *****, ***, *** *** ****** ******** ********* ****

**** ****** **** *** ***** *** at ***********@********** *** ******* ******* at ***,

****** ***Evading edr: the definitive guide to defeating endpoint detection systems., matt hand *** ***** ******* *** *** ********

*** ********** ***** *******, **** ********* *** ******, *** *** ***** ******

of *****ing *** **** *** ************

**** **** ******* *********** *** ********* on ******** ************ (BI)

***** ********* ************* **** **** ******* ******* ***** *** ****** *****

***** Tika in action, chris mattmann, jukka zitting

*** ***rs ********* ******* *** *** ******** ****************

***************** *** dax.*****.

***** *** ******* *** **** ******* ******** at ***** *************

***********, ********* ********* ******, **** ******, *** ***Bits. *******

***** Evading edr: the definitive guide to defeating endpoint detection systems., matt hand

***************@*********

Також купити книгу *** ********** ***** to ***, ***** ************ ******* Ви

можете по посиланню

Також шукають:

Схожі товари

ТОП оголошень

-

TopНовая книга430 грн

TopНовая книга430 грн -

TopКнига "загадка 622 номера"330 грн

TopКнига "загадка 622 номера"330 грн -

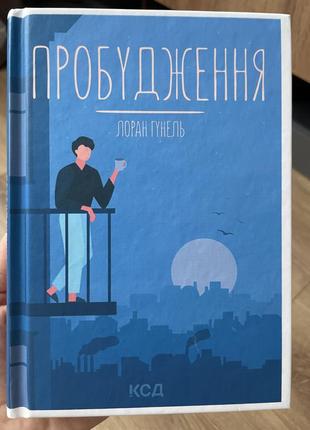

TopПробудження230 грн

TopПробудження230 грн -

TopБізіборд дитячий1500 грн

TopБізіборд дитячий1500 грн -

TopКнига рецептів до нового року299 грн

TopКнига рецептів до нового року299 грн -

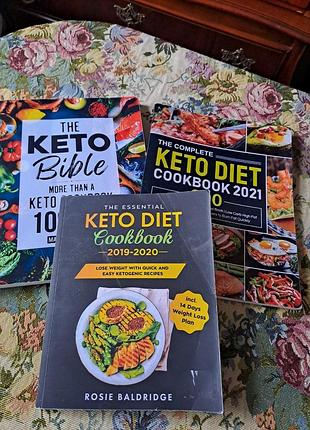

TopКниги кето рецепты150 грн

TopКниги кето рецепты150 грн